- ผู้เขียน Jason Gerald [email protected].

- Public 2024-01-02 02:57.

- แก้ไขล่าสุด 2025-06-01 06:08.

คุณกังวลเกี่ยวกับความปลอดภัยของเครือข่ายของคุณหรือเครือข่ายของบุคคลอื่นหรือไม่? พื้นฐานของความปลอดภัยเครือข่ายอย่างหนึ่งคือ ตรวจสอบให้แน่ใจว่าเราเตอร์ของคุณได้รับการปกป้องจากผู้บุกรุก หนึ่งในเครื่องมือพื้นฐานที่สามารถใช้เพื่อรักษาความปลอดภัยคือ Nmap หรือ Network Mapper โปรแกรมนี้จะสแกนเป้าหมายและรายงานพอร์ตที่เปิดและปิด ผู้เชี่ยวชาญด้านความปลอดภัยเครือข่ายใช้โปรแกรมนี้เพื่อทดสอบความปลอดภัยของเครือข่าย หากต้องการเรียนรู้วิธีใช้โปรแกรม ให้อ่านบทความ wikiHow นี้

ขั้นตอน

วิธีที่ 1 จาก 2: การใช้ Zenmap

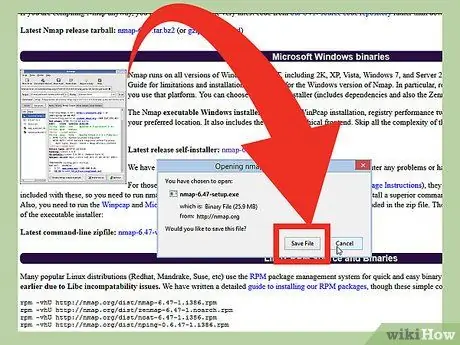

ขั้นตอนที่ 1 ดาวน์โหลดไฟล์ตัวติดตั้ง Nmap

สามารถรับไฟล์ (ไฟล์) นี้ได้ฟรีจากเว็บไซต์ของผู้พัฒนา Nmap ขอแนะนำให้คุณดาวน์โหลดไฟล์ติดตั้ง Nmap โดยตรงจากเว็บไซต์ของผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอม ไฟล์ตัวติดตั้ง Nmap ที่ดาวน์โหลดมีแอปพลิเคชัน Zenmap Zenmap เป็นอินเทอร์เฟซแบบกราฟิกสำหรับ Nmap ที่ช่วยให้ผู้ใช้มือใหม่สามารถสแกนคอมพิวเตอร์ได้โดยไม่ต้องเรียนรู้บรรทัดคำสั่ง

โปรแกรม Zenmap พร้อมใช้งานสำหรับระบบปฏิบัติการ Windows, Linux และ Mac OS X คุณสามารถค้นหาไฟล์ตัวติดตั้งทั้งหมดสำหรับระบบปฏิบัติการทั้งหมดได้จากเว็บไซต์ Nmap

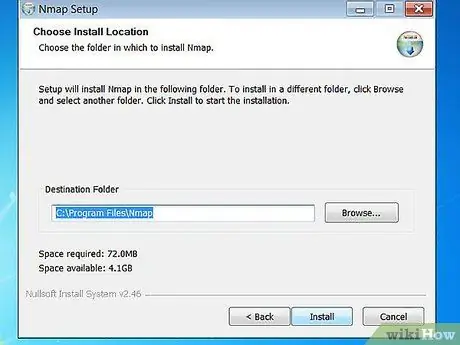

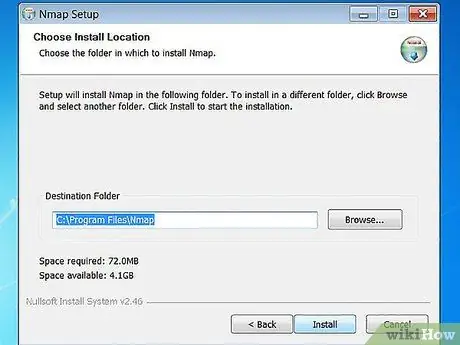

ขั้นตอนที่ 2 ติดตั้ง Nmap

เรียกใช้ไฟล์ตัวติดตั้ง Nmap เมื่อดาวน์โหลดแล้ว ระบบจะขอให้คุณเลือกส่วนประกอบของโปรแกรมที่คุณต้องการติดตั้ง เพื่อเพิ่มประสิทธิภาพสูงสุดของ Nmap เราขอแนะนำให้คุณเลือกตัวเลือกทั้งหมด Nmap จะไม่ติดตั้งแอดแวร์หรือสปายแวร์

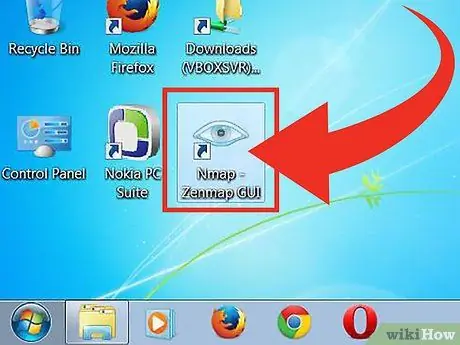

ขั้นตอนที่ 3 เรียกใช้โปรแกรม “Nmap - Zenmap GUI”

หากคุณใช้ตัวเลือกเริ่มต้นเมื่อติดตั้ง Nmap คุณจะเห็นไอคอน Nmap บนเดสก์ท็อป มิฉะนั้น ให้มองหาไอคอนนี้ในเมนูเริ่ม การเปิด Zenmap จะเรียกใช้โปรแกรม

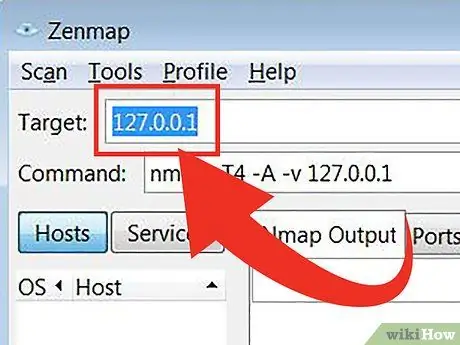

ขั้นตอนที่ 4 ป้อนเป้าหมายที่คุณต้องการสแกน

โปรแกรม Zenmap ทำให้ขั้นตอนการสแกนง่ายขึ้น ขั้นตอนแรกในการสแกนคือการเลือกเป้าหมาย คุณสามารถป้อนโดเมน (example.com) ที่อยู่ IP (127.0.0.1) เครือข่าย (192.168.1.0/24) หรือเป้าหมายเหล่านี้รวมกัน

ขึ้นอยู่กับความเข้มและเป้าหมายของการสแกน การเรียกใช้การสแกน Nmap อาจละเมิดกฎที่กำหนดโดยผู้ให้บริการอินเทอร์เน็ตของคุณและอาจทำให้คุณประสบปัญหาได้ เราขอแนะนำให้คุณตรวจสอบกฎหมายท้องถิ่นและสัญญาผู้ให้บริการอินเทอร์เน็ตก่อนที่จะเรียกใช้การสแกน Nmap บนเป้าหมายที่มาจากภายนอกเครือข่ายของคุณ

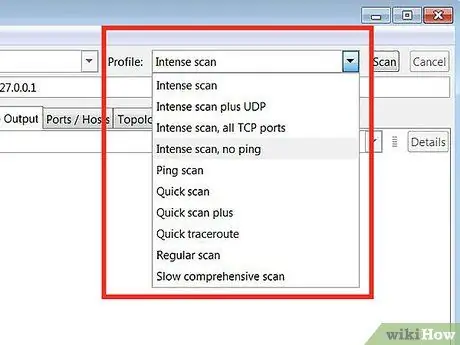

ขั้นตอนที่ 5. เลือกโปรไฟล์

โปรไฟล์คือพรีเซ็ตที่มีชุดของตัวปรับแต่งที่กำหนดเป้าหมายการสแกน คุณสมบัตินี้ช่วยให้คุณเลือกประเภทการสแกนได้อย่างรวดเร็วโดยไม่ต้องป้อนตัวแก้ไขบนบรรทัดคำสั่ง เลือกโปรไฟล์ที่เหมาะสมกับความต้องการของคุณ:

- การสแกนแบบเข้มข้น - ทำการสแกนอย่างละเอียด โปรไฟล์นี้มีการตรวจจับระบบปฏิบัติการ (ระบบปฏิบัติการหรือ OS) การตรวจจับเวอร์ชัน การสแกนสคริปต์ (สคริปต์) traceroute และเวลาในการสแกนเชิงรุก ตัวเลือกนี้เป็นการสแกนที่อาจรบกวนระบบและเครือข่าย

- ปิงสแกน - การสแกนนี้ใช้เพื่อตรวจสอบว่าเป้าหมายเข้าสู่เครือข่ายหรือไม่ (ออนไลน์) ตัวเลือกนี้จะไม่สแกนพอร์ตใดๆ

- สแกนอย่างรวดเร็ว - การสแกนนี้เร็วกว่าการสแกนปกติ เนื่องจากตัวเลือกนี้มีเวลาในการสแกนที่เข้มงวดและจะสแกนเฉพาะพอร์ตที่เลือกเท่านั้น

- สแกนปกติ - ตัวเลือกนี้เป็นการสแกน Nmap มาตรฐานโดยไม่มีตัวปรับแต่งใดๆ การสแกนนี้จะส่งคืน ping และเปิดพอร์ตไปยังเป้าหมาย

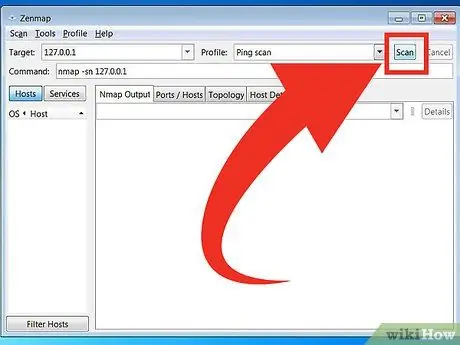

ขั้นตอนที่ 6 คลิก Scan เพื่อเริ่มการสแกน

ผลการสแกนจะแสดงตามเวลาจริงในแท็บเอาต์พุต Nmap ระยะเวลาการสแกนจะแตกต่างกันไปตามโปรไฟล์การสแกนที่เลือก ระยะห่างระหว่างคอมพิวเตอร์ของคุณและเป้าหมาย และการกำหนดค่าเครือข่ายเป้าหมาย

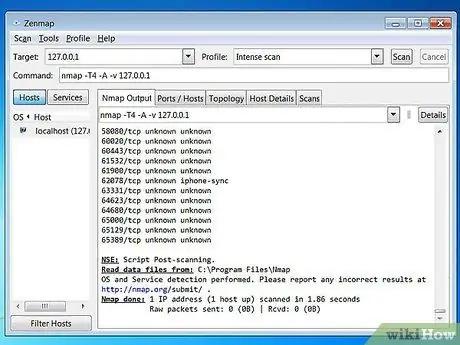

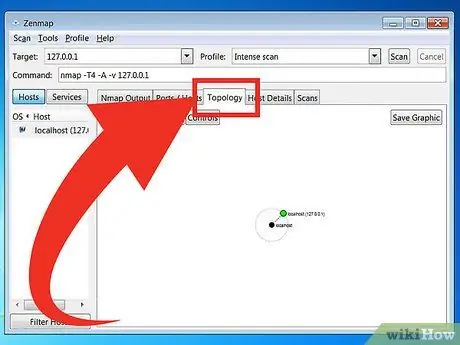

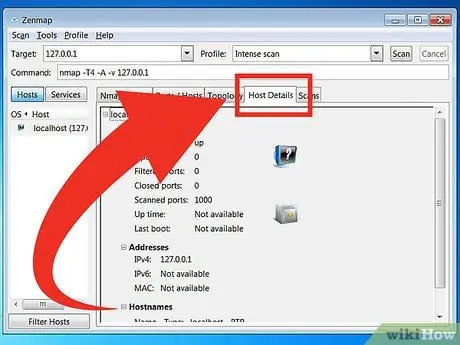

ขั้นตอนที่ 7 ดูผลการสแกน

โทโพโลยี - แท็บนี้แสดง traceroute สำหรับการสแกนที่คุณดำเนินการ คุณสามารถดูจำนวนฮ็อพ (ส่วนหนึ่งของเส้นทางที่อยู่ระหว่างต้นทางและปลายทางของข้อมูล) ที่ข้อมูลผ่านไปยังเป้าหมายได้

รายละเอียดโฮสต์ - แท็บนี้แสดงข้อมูลสรุปที่ได้รับจากการสแกนเป้าหมาย เช่น จำนวนพอร์ต ที่อยู่ IP ชื่อโฮสต์ (ชื่อโฮสต์) ระบบปฏิบัติการ และอื่นๆ

สแกน - แท็บนี้เก็บคำสั่งทั้งหมด (คำสั่ง) ที่เปิดใช้งานในการสแกนครั้งก่อน แท็บช่วยให้คุณสแกนเป้าหมายอีกครั้งอย่างรวดเร็วด้วยชุดพารามิเตอร์เฉพาะ

วิธีที่ 2 จาก 2: การใช้ Command Line

ขั้นตอนที่ 1. ติดตั้ง Nmap

ก่อนใช้ Nmap คุณต้องติดตั้งก่อนจึงจะสามารถเรียกใช้ได้จากบรรทัดคำสั่งของระบบปฏิบัติการ โปรแกรม Nmap มีขนาดเล็กและสามารถรับได้ฟรีจากนักพัฒนา Nmap ทำตามคำแนะนำด้านล่างเพื่อติดตั้ง Nmap บนระบบปฏิบัติการของคุณ:

-

ลินุกซ์ - ดาวน์โหลดและติดตั้ง Nmap จากที่เก็บของคุณ Nmap มีอยู่ในที่เก็บ Linux ส่วนใหญ่ ป้อนคำสั่งต่อไปนี้ตามการแจกจ่าย Linux ที่คุณมี:

เรียกใช้การสแกน Nmap อย่างง่ายขั้นตอนที่ 8Bullet1 - สำหรับ Red Hat, Fedora และ SUSE

- (64 บิต)

- สำหรับ Debian และ Ubuntu

rpm -vhU

(32 บิต) หรือ

รอบต่อนาที -vhU

sudo apt-get ติดตั้ง nmap

สำหรับ Windows - ติดตั้งไฟล์ตัวติดตั้ง Nmap สามารถรับไฟล์นี้ได้ฟรีจากเว็บไซต์นักพัฒนา Nmap ขอแนะนำให้คุณดาวน์โหลดไฟล์ติดตั้ง Nmap โดยตรงจากเว็บไซต์ของผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอม การใช้ไฟล์ตัวติดตั้ง Nmap ช่วยให้คุณติดตั้งเครื่องมือบรรทัดคำสั่ง Nmap ได้อย่างรวดเร็วโดยไม่ต้องแตกไฟล์ไปยังโฟลเดอร์ที่เหมาะสม

หากคุณไม่ต้องการอินเทอร์เฟซแบบกราฟิกของ Zenmap คุณสามารถยกเลิกการเลือกกระบวนการติดตั้ง Nmap ได้

สำหรับ Mac OS X - ดาวน์โหลดไฟล์ดิสก์อิมเมจ (ไฟล์คอมพิวเตอร์ที่มีเนื้อหาและโครงสร้างของดิสก์โวลุ่ม) Nmap สามารถรับไฟล์นี้ได้ฟรีจากเว็บไซต์นักพัฒนา Nmap ขอแนะนำให้คุณดาวน์โหลดไฟล์ติดตั้ง Nmap โดยตรงจากเว็บไซต์ของผู้พัฒนาเพื่อหลีกเลี่ยงไวรัสหรือไฟล์ปลอม ใช้ไฟล์การติดตั้งที่มีอยู่ในไฟล์ภาพดิสก์เพื่อติดตั้ง Nmap บนคอมพิวเตอร์ Nmap ต้องใช้ OS X เวอร์ชัน 10, 6 หรือใหม่กว่า

ขั้นตอนที่ 2 เปิดบรรทัดคำสั่ง

คำสั่ง Nmap ถูกเรียกใช้จากบรรทัดคำสั่ง และผลการสแกนจะแสดงอยู่ใต้คำสั่ง คุณสามารถใช้ตัวแปรเพื่อแก้ไขการสแกน คุณสามารถเรียกใช้การสแกนจากโฟลเดอร์ใดก็ได้ในบรรทัดคำสั่ง

-

สำหรับ Linux - เปิด Terminal หากคุณใช้ GUI สำหรับการแจกจ่าย Linux ตำแหน่งเทอร์มินัลจะแตกต่างกันไปตามประเภทของการแจกจ่าย Linux

เรียกใช้ขั้นตอนการสแกน Nmap อย่างง่าย 9Bullet1 -

สำหรับ Windows - คุณสามารถเปิดหน้าต่างพรอมต์คำสั่งได้โดยกดปุ่ม Windows + R แล้วป้อน "cmd" ในช่อง Run ผู้ใช้ Windows 8 สามารถกดแป้น Windows + X และเลือก Command Prompt จากเมนู คุณสามารถเรียกใช้การสแกน Nmap จากโฟลเดอร์ใดก็ได้

เรียกใช้ขั้นตอนการสแกน Nmap อย่างง่าย 9Bullet2 -

สำหรับ Mac OS X - เปิดแอปพลิเคชั่น Terminal ซึ่งอยู่ในไดเร็กทอรีย่อย Utility ของโฟลเดอร์ Applications

เรียกใช้ขั้นตอนการสแกน Nmap อย่างง่าย 9Bullet3

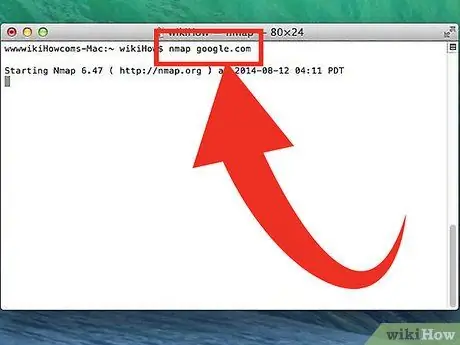

ขั้นตอนที่ 3 เรียกใช้การสแกนบนพอร์ตเป้าหมาย

เมื่อต้องการเรียกใช้การสแกนพื้นฐาน ให้พิมพ์

nmap

. สิ่งนี้จะปิงเป้าหมายและสแกนพอร์ต การสแกนนี้ง่ายต่อการตรวจจับ ผลการสแกนจะปรากฏบนหน้าจอ คุณอาจต้องเลื่อนหน้าต่างขึ้นเพื่อดูการสแกนทั้งหมด

ขึ้นอยู่กับความเข้มและเป้าหมายของการสแกน การเรียกใช้การสแกน Nmap อาจละเมิดกฎที่กำหนดโดยผู้ให้บริการอินเทอร์เน็ตของคุณและอาจทำให้คุณประสบปัญหาได้ เราขอแนะนำให้คุณตรวจสอบระเบียบข้อบังคับในท้องถิ่นและสัญญาของผู้ให้บริการอินเทอร์เน็ตที่คุณใช้ก่อนที่จะเรียกใช้การสแกน Nmap บนเป้าหมายที่มาจากภายนอกเครือข่ายของคุณ

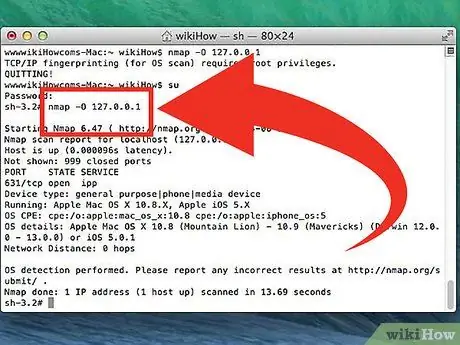

ขั้นตอนที่ 4 เรียกใช้การสแกนที่แก้ไข

คุณสามารถใช้ตัวแปรคำสั่งเพื่อเปลี่ยนพารามิเตอร์การสแกนเพื่อให้ผลการค้นหามีข้อมูลไม่มากก็น้อย การเปลี่ยนตัวแปรการสแกนจะเปลี่ยนระดับการรบกวนที่เกิดจากการสแกน คุณสามารถเพิ่มตัวแปรได้หลายตัวโดยเว้นวรรคระหว่างตัวแปรแต่ละตัว ตัวแปรถูกวางไว้ข้างหน้าเป้าหมาย:

nmap

- - NS - นี่คือการสแกน SYN ที่ทำแบบเงียบๆ การสแกนนี้ตรวจจับได้ยากกว่าการสแกนมาตรฐาน อย่างไรก็ตาม การสแกนจะใช้เวลานานกว่า ไฟร์วอลล์สมัยใหม่จำนวนมากสามารถตรวจจับการสแกน "-sS"

- - sn - นี่คือการสแกน ping การสแกนนี้จะปิดใช้งานการสแกนพอร์ต และจะตรวจสอบเฉพาะโฮสต์ที่เข้าสู่ระบบเครือข่าย

- - O - นี่คือการสแกนระบบปฏิบัติการ การสแกนนี้จะพยายามระบุระบบปฏิบัติการเป้าหมาย

- - NS - ตัวแปรนี้เปิดใช้งานการสแกนที่ใช้กันทั่วไปหลายอย่าง: การตรวจหา OS, การตรวจจับเวอร์ชัน, การสแกนสคริปต์ และการติดตาม

- - NS - การสแกนนี้จะเปิดใช้งานโหมดเร็วและลดจำนวนพอร์ตที่สแกน

- - v - การสแกนนี้จะแสดงข้อมูลเพิ่มเติมในผลการค้นหาเพื่อให้คุณเข้าใจได้ง่ายขึ้น

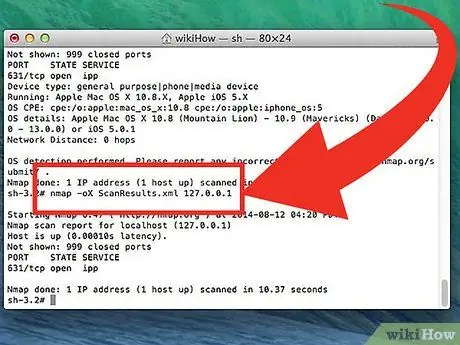

ขั้นตอนที่ 5. แปลงผลการสแกนเป็นไฟล์ XML

คุณสามารถแปลงผลการสแกนเป็นไฟล์ XML เพื่อให้คุณสามารถดูได้อย่างง่ายดายในเบราว์เซอร์ใดก็ได้ เมื่อต้องการทำเช่นนี้ คุณต้องใช้ตัวแปร - วัว และยังระบุชื่อไฟล์ XML ต่อไปนี้คือตัวอย่างคำสั่งที่ใช้ในการแปลงผลการสแกนเป็นไฟล์ XML:

nmap -oX ผลการค้นหา.xml

ไฟล์ XML จะถูกบันทึกไว้ในโฟลเดอร์ที่คุณบันทึกไฟล์งาน

เคล็ดลับ

- หากเป้าหมายไม่ตอบสนอง ให้ลองเพิ่ม "-P0" ลงในการสแกน การดำเนินการนี้จะบังคับให้ Nmap เริ่มสแกนแม้ว่าโปรแกรมจะคิดว่าไม่พบเป้าหมายที่เลือกไว้ วิธีนี้มีประโยชน์สำหรับคอมพิวเตอร์ที่ถูกบล็อกโดยไฟร์วอลล์

- คุณต้องการทราบความคืบหน้าของการสแกนหรือไม่? ขณะที่กำลังสแกน ให้กดแป้นเว้นวรรคหรือแป้นใดๆ เพื่อดูความคืบหน้าของการสแกน Nmap

- หากการสแกนใช้เวลานานมาก (ยี่สิบนาทีขึ้นไป) ให้ลองเพิ่ม "-F" ในการสแกน Nmap เพื่อให้ Nmap สแกนเฉพาะพอร์ตที่ใช้บ่อยเท่านั้น

คำเตือน

- หากคุณเรียกใช้การสแกน Nmap บ่อยครั้ง ให้เตรียมตอบคำถามของผู้ให้บริการอินเทอร์เน็ตของคุณ ผู้ให้บริการอินเทอร์เน็ตบางรายดูการรับส่งข้อมูล Nmap เป็นประจำ และ Nmap เป็นเครื่องมือที่ง่ายต่อการตรวจจับ Nmap เป็นเครื่องมือที่หลายคนรู้จักและมักใช้โดยแฮกเกอร์ ด้วยเหตุนี้ ผู้ให้บริการอินเทอร์เน็ตของคุณจึงอาจสงสัยและต้องอธิบายโดยละเอียดว่าทำไมคุณจึงใช้ Nmap

- ตรวจสอบให้แน่ใจว่าคุณได้รับอนุญาตให้สแกนเป้าหมาย! การสแกน www.whitehouse.gov อาจทำให้คุณประสบปัญหาได้ ลองสแกน scanme.nmap.org หากคุณต้องการลองใช้แอปพลิเคชัน Nmap เว็บไซต์นี้จัดการและดูแลโดยนักพัฒนา Nmap ดังนั้นคุณจึงสามารถสแกนได้โดยไม่ต้องกังวลว่าจะเกิดปัญหา