- ผู้เขียน Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-19 22:14.

- แก้ไขล่าสุด 2025-01-23 12:48.

บทความวิกิฮาวนี้จะแนะนำวิธีการแฮ็กข้อมูลเข้าสู่ระบบคอมพิวเตอร์ Mac หรือ Windows และวิธีใช้ TeamViewer เพื่อควบคุมคอมพิวเตอร์เครื่องอื่นจากระยะไกล

ขั้นตอน

วิธีที่ 1 จาก 3: ข้ามการเข้าสู่ระบบบนคอมพิวเตอร์ Windows

ขั้นตอนที่ 1. เข้าใจว่าจะเกิดอะไรขึ้น

Windows 10 ไม่อนุญาตให้คุณใช้บัญชีผู้ดูแลระบบในทางที่ผิดเช่นเดียวกับใน Windows เวอร์ชันก่อนหน้า อย่างไรก็ตาม คุณยังคงสามารถดูไฟล์และโฟลเดอร์ในบัญชีหลักของคุณได้โดยการเพิ่มผู้ใช้ใหม่ (ที่ทำหน้าที่เหมือนผู้ดูแลระบบ) โดยใช้ไดรฟ์สำหรับการติดตั้ง Windows 10

คุณไม่สามารถเปลี่ยนรหัสผ่านที่บัญชีหลักใช้ แต่คุณสามารถเข้าถึง คัดลอก และแก้ไขเกือบทุกไฟล์ในบัญชีหลัก

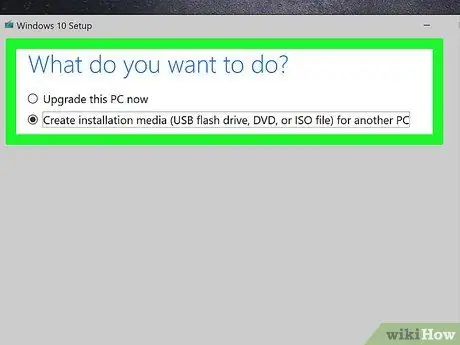

ขั้นตอนที่ 2 สร้างเครื่องมือการติดตั้ง Windows 10

เตรียมแฟลชไดรฟ์เปล่าที่มีความจุขั้นต่ำ 8 GB จากนั้นดำเนินการดังต่อไปนี้:

- เสียบแฟลชไดรฟ์เข้ากับคอมพิวเตอร์

- ไปที่หน้าดาวน์โหลด Windows 10

- คลิก ดาวน์โหลดเครื่องมือทันที.

- ดับเบิลคลิกที่เครื่องมือที่คุณเพิ่งดาวน์โหลด

- ทำตามคำแนะนำบนหน้าจอ และตรวจสอบให้แน่ใจว่าใช้แฟลชดิสก์เป็นตำแหน่งการติดตั้ง

- เสียบแฟลชไดรฟ์เข้ากับคอมพิวเตอร์ของคุณหลังจากกระบวนการสร้างบัญชีเสร็จสิ้น

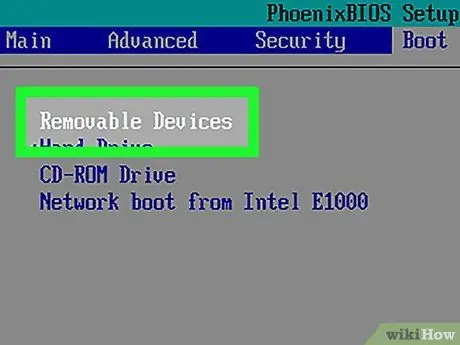

ขั้นตอนที่ 3 เปลี่ยนลำดับการบู๊ตคอมพิวเตอร์

สิ่งนี้จะต้องทำเพื่อให้คอมพิวเตอร์ทำงานผ่านแฟลชไดรฟ์ ไม่ใช่จากฮาร์ดไดรฟ์ (ฮาร์ดไดรฟ์):

- เข้าถึง BIOS ของคอมพิวเตอร์

- มองหาส่วน " Boot Order " ในแท็บ บูต หรือ ขั้นสูง.

- เลือกชื่อแฟลชดิสก์ จากนั้นกดปุ่ม + (หรือ "ขึ้น" ตามที่เขียนไว้ด้านล่างหรือขวาของหน้าจอ) จนกว่าแฟลชไดรฟ์จะอยู่ที่ด้านบนสุดของรายการ

- บันทึกการเปลี่ยนแปลงและออกจาก BIOS โดยใช้ปุ่มที่แสดงด้านล่างหรือด้านขวาของหน้าจอ

ขั้นตอนที่ 4 เรียกใช้พรอมต์คำสั่ง

บนหน้าจอการตั้งค่า ให้กดแป้น Shift+F10 หน้าต่างพร้อมรับคำสั่งจะเปิดขึ้น

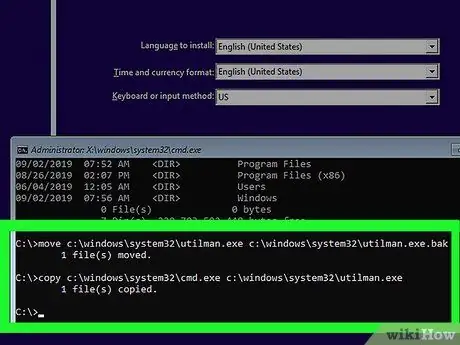

ขั้นตอนที่ 5. แทนที่ Utility Manager ด้วย Command Prompt

Utility Manager คือบริการที่มีไอคอนอยู่บนหน้าจอล็อก หลังจากแทนที่ Utility Manager ด้วย Command Prompt แล้ว คุณสามารถทำหน้าที่เป็นผู้ดูแลระบบโดยไม่ต้องเข้าสู่ระบบ ทำอย่างไร:

- พิมพ์ move c:\windows\system32\utilman.exe c:\windows\system32\utilman.exe.bak ลงใน Command Prompt

- กดปุ่ม Enter

- พิมพ์ copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe ลงใน Command Prompt

- กดปุ่ม Enter

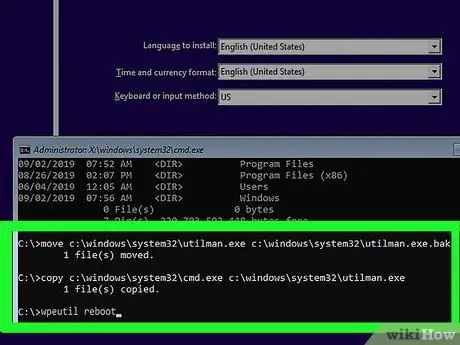

ขั้นตอนที่ 6 รีสตาร์ทคอมพิวเตอร์

พิมพ์ wpeutil reboot ใน Command Prompt จากนั้นกด Enter ณ จุดนี้ คุณจะต้องถอดสื่อการติดตั้งออกจากคอมพิวเตอร์เพื่อให้ Windows สามารถรีสตาร์ทไปที่หน้าจอเข้าสู่ระบบแทนการกลับไปที่การตั้งค่าการติดตั้ง

หาก Windows บูตเข้าสู่การตั้งค่าการติดตั้ง แต่คุณไม่มีเวลาถอดแฟลชไดรฟ์ ให้ถอดแฟลชไดรฟ์ออกแล้วกด (หรือกดค้างไว้) ปุ่มเปิดปิดที่เคสคอมพิวเตอร์

ขั้นตอนที่ 7 เรียกใช้พรอมต์คำสั่ง

เมื่อโหลดหน้าจอล็อกแล้ว ให้คลิกไอคอน " Utility Manager " ซึ่งเป็นปุ่มที่มีลูกศรชี้ลงตรงกลาง ที่มุมขวาล่างของหน้าจอ ซึ่งจะเป็นการเปิดหน้าต่างพรอมต์คำสั่ง

หากไม่ได้แทนที่ Utility Manager ด้วย Command Prompt ในขั้นตอนก่อนหน้า คุณจะเปิด Utility Manager เมื่อคุณคลิกที่ไอคอน

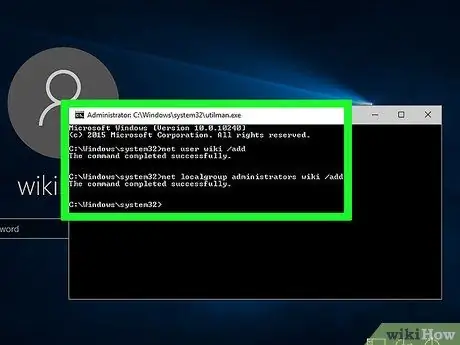

ขั้นตอนที่ 8 สร้างผู้ใช้ใหม่

ทำสิ่งต่อไปนี้หลังจากเปิดพร้อมท์คำสั่ง:

- พิมพ์ชื่อผู้ใช้เน็ต / เพิ่ม แทนที่คำว่า " ชื่อ " ด้วยชื่อผู้ใช้ที่คุณต้องการ

- กดปุ่ม Enter

- พิมพ์ชื่อผู้ดูแลระบบ net localgroup / เพิ่ม แทนที่ " name " ด้วยชื่อผู้ใช้ที่สร้างขึ้นใหม่

- กดปุ่ม Enter

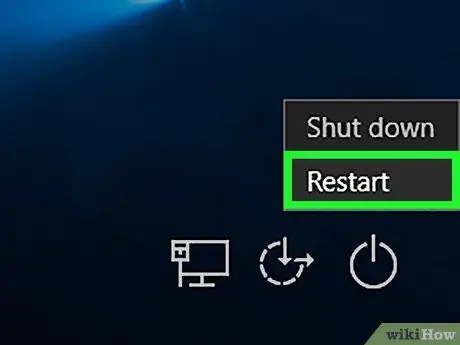

ขั้นตอนที่ 9 รีสตาร์ทคอมพิวเตอร์

คลิกไอคอน พลัง

จากนั้นคลิก เริ่มต้นใหม่ เมื่อได้รับการร้องขอ คอมพิวเตอร์จะรีสตาร์ทเป็นครั้งสุดท้าย หลังจากขั้นตอนนี้ คุณสามารถเข้าสู่ระบบด้วยบัญชีผู้ดูแลระบบที่สร้างขึ้นใหม่

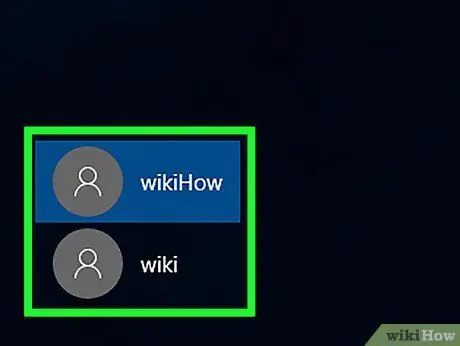

ขั้นตอนที่ 10. เข้าสู่ระบบด้วยผู้ใช้ใหม่

หาก Windows รีสตาร์ทแล้ว ให้ใช้บัญชีที่สร้างขึ้นใหม่เพื่อเข้าสู่ระบบ ทำอย่างไร:

- เลือกชื่อผู้ใช้ใหม่ที่ด้านล่างซ้ายของหน้าจอ

- คลิก เข้าสู่ระบบ.

- รอให้ Windows ตั้งค่าบัญชีผู้ใช้ใหม่ให้เสร็จสิ้น

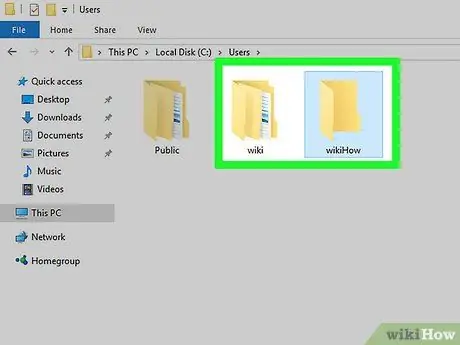

ขั้นตอนที่ 11 ดูไฟล์ในบัญชีหลัก

ทำดังต่อไปนี้เพื่อดูไฟล์และโฟลเดอร์ทั้งหมดในบัญชีผู้ใช้หลัก:

-

เปิด File Explorer

File_Explorer_Icon . คุณยังสามารถกดปุ่ม Win+E

- เลื่อนหน้าจอขึ้นแล้วคลิก พีซีเครื่องนี้ ในคอลัมน์ด้านซ้าย

- ดับเบิลคลิกที่ฮาร์ดไดรฟ์ของคอมพิวเตอร์

- ดับเบิลคลิกที่โฟลเดอร์ ผู้ใช้.

- ดับเบิลคลิกที่โฟลเดอร์ผู้ใช้บัญชีหลัก

- คลิก ดำเนินการต่อ เมื่อได้รับแจ้ง ให้รอให้โฟลเดอร์ของผู้ใช้โหลด

- เรียกดูไฟล์และโฟลเดอร์ของผู้ใช้ตามต้องการ

วิธีที่ 2 จาก 3: ข้ามการเข้าสู่ระบบบนคอมพิวเตอร์ Mac

ขั้นตอนที่ 1 เข้าใจข้อจำกัด

แม้ว่าคุณสามารถใช้วิธีนี้เพื่อเลี่ยงการเข้าสู่ระบบบนคอมพิวเตอร์ Mac เกือบทุกเครื่อง แต่ผู้ใช้บางรายอาจเปิดใช้งานรหัสผ่าน FileVault และ/หรือเฟิร์มแวร์ หากเป็นเช่นนี้ คุณจะไม่สามารถแฮ็ก Mac ได้หากไม่ทราบรหัสผ่าน

โปรดทราบว่าผู้ใช้ Mac จะทราบว่ามีคนเข้าถึงคอมพิวเตอร์หรือไม่เนื่องจากรหัสผ่านมีการเปลี่ยนแปลง

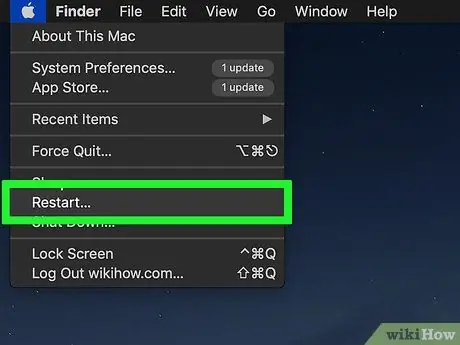

ขั้นตอนที่ 2. รีสตาร์ทคอมพิวเตอร์ Mac

คลิก เริ่มต้นใหม่ อยู่ที่ด้านล่างของหน้าจอเข้าสู่ระบบ

-

เมื่อคุณเข้าสู่ระบบ Mac ของคุณแล้ว ให้คลิกที่เมนู แอปเปิ้ล

Macapple1 คลิก เริ่มต้นใหม่… จากนั้นคลิก เริ่มต้นใหม่ เมื่อได้รับการร้องขอ

ขั้นตอนที่ 3 กด Command. ค้างไว้ + NS.

ทำเช่นนี้ทันทีที่คุณคลิก เริ่มต้นใหม่.

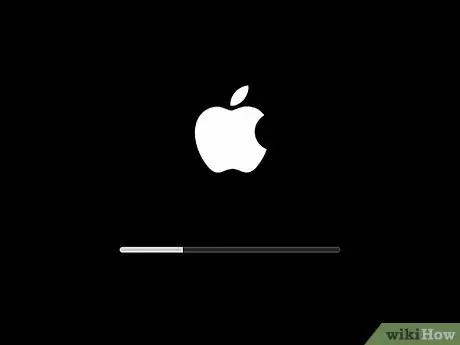

ขั้นตอนที่ 4 ปล่อยปุ่มทั้งสองเมื่อโลโก้ Apple ปรากฏขึ้น

Mac จะเริ่มทำงานในเมนูการกู้คืน

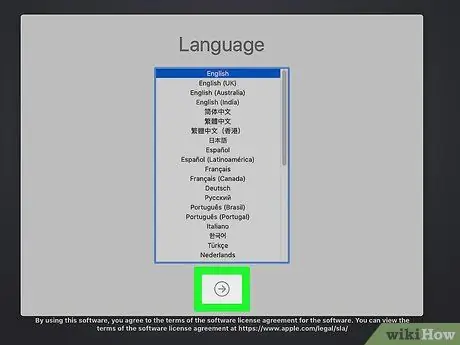

ขั้นตอนที่ 5. คลิก → ที่ด้านล่างของหน้าจอ

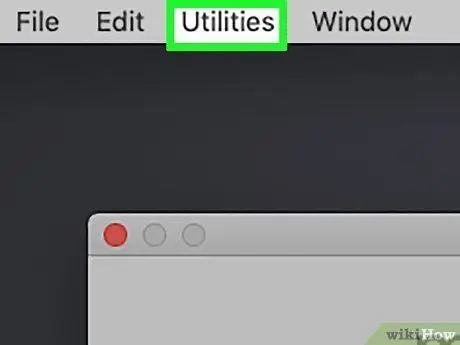

ขั้นตอนที่ 6 คลิกเมนูยูทิลิตี้ที่ด้านบนของหน้าจอ

เมนูแบบเลื่อนลงจะปรากฏขึ้น

ขั้นตอนที่ 7 คลิก Terminal ในเมนูแบบเลื่อนลง

หน้าต่างเทอร์มินัลจะเปิดขึ้น

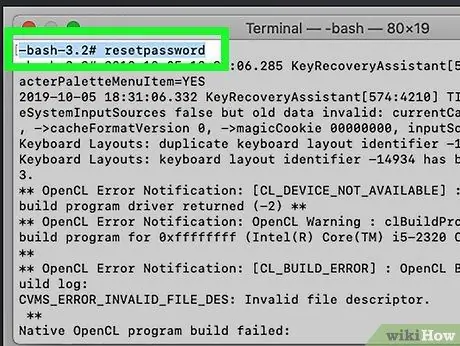

ขั้นตอนที่ 8 ป้อนคำสั่งเพื่อรีเซ็ตรหัสผ่าน

ทำได้โดยพิมพ์ resetpassword แล้วกด Return คำสั่ง Terminal จะทำงานและหน้ารีเซ็ตรหัสผ่านจะเปิดขึ้นในเบื้องหลัง

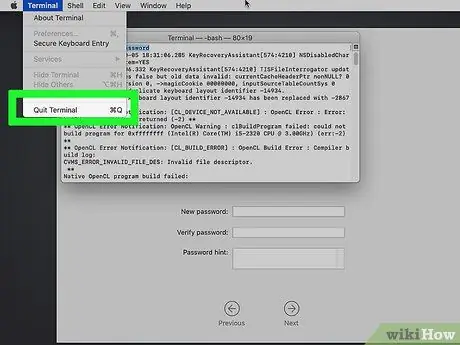

ขั้นตอนที่ 9 ปิดเทอร์มินัล

หากหน้ารีเซ็ตรหัสผ่านเปิดอยู่ในพื้นหลัง ให้คลิกปุ่มกลมสีแดงที่มุมซ้ายบนของหน้าต่าง Terminal

ขั้นตอนที่ 10. เลือกผู้ใช้ที่ต้องการ

คลิกชื่อบัญชีผู้ใช้ที่คุณต้องการแฮ็ค จากนั้นคลิก ต่อไป ที่ด้านล่างของหน้าต่าง

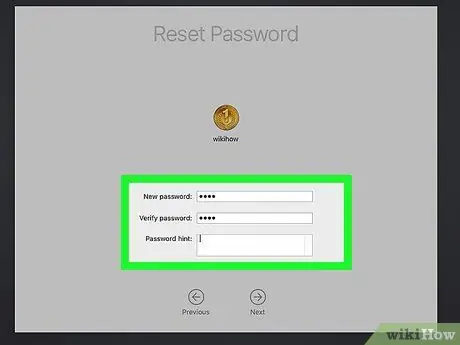

ขั้นตอนที่ 11 สร้างรหัสผ่านใหม่

กรอกข้อมูลในช่องด้านล่าง:

- รหัสผ่านใหม่ - พิมพ์รหัสผ่านใหม่

- ยืนยันรหัสผ่าน - พิมพ์รหัสผ่านอีกครั้ง

- คำใบ้รหัสผ่าน - เพิ่มคำใบ้สำหรับรหัสผ่าน

ขั้นตอนที่ 12. คลิกถัดไปที่ด้านล่างของหน้าจอ

ขั้นตอนที่ 13 คลิก เริ่มต้นใหม่

ตัวเลือกนี้อยู่ท้ายหน้าจอ การคลิกจะเป็นการรีสตาร์ท Mac ของคุณและจะกลับสู่หน้าจอเข้าสู่ระบบเมื่อกระบวนการเสร็จสิ้น

ขั้นตอนที่ 14. ใช้รหัสผ่านใหม่เพื่อเข้าสู่ระบบ

ในกล่องรหัสผ่านใต้ผู้ใช้ที่เลือก ให้พิมพ์รหัสผ่านใหม่ จากนั้นกด Return

ขั้นตอนที่ 15 คลิก Continue Log In เมื่อได้รับแจ้ง

การทำเช่นนี้จะทำให้คุณสามารถเข้าสู่ระบบต่อไปได้โดยไม่ต้องตั้งค่าพวงกุญแจใหม่

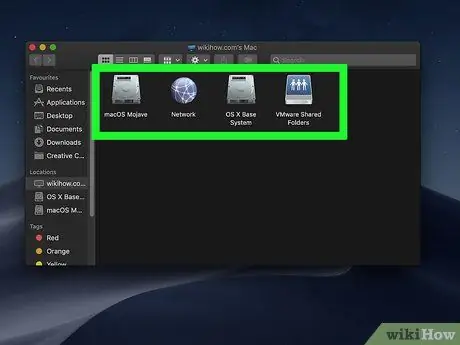

ขั้นตอนที่ 16 เรียกดูเนื้อหาของคอมพิวเตอร์ Mac ตามต้องการ

เนื่องจากคุณอยู่ในบัญชีผู้ใช้ คุณจะไม่มีข้อจำกัดตราบใดที่บัญชีนั้นมีสิทธิ์ของผู้ดูแลระบบ

โปรดทราบว่ารหัสผ่านล่าสุดที่ผู้ใช้ใช้จะถูกแทนที่ด้วยรหัสผ่านใหม่ ดังนั้น ผู้ใช้ที่คุณแฮ็กจะไม่สามารถเข้าสู่ระบบคอมพิวเตอร์โดยใช้ข้อมูลประจำตัวเดิมได้

วิธีที่ 3 จาก 3: การแฮ็กคอมพิวเตอร์จากระยะไกลด้วย TeamViewer

ขั้นตอนที่ 1 ทำความเข้าใจวิธีการทำงานนี้

หากคุณสามารถเข้าถึงคอมพิวเตอร์เป้าหมายได้ภายในไม่กี่ชั่วโมง และต้องการเข้าถึงจากระยะไกลในขณะที่คอมพิวเตอร์เปิดอยู่ คุณสามารถใช้ TeamViewer เพื่อทำสิ่งนี้ได้

- โปรดทราบว่าคุณต้องเข้าถึงคอมพิวเตอร์จริงๆ เพื่อใช้วิธีนี้

- หากคุณสามารถเข้าถึงคอมพิวเตอร์ได้จริง แต่ไม่ทราบรหัสผ่าน ให้ใช้วิธีเลี่ยงการเข้าสู่ระบบบนคอมพิวเตอร์ Mac หรือ Windows ที่อธิบายไว้ข้างต้น

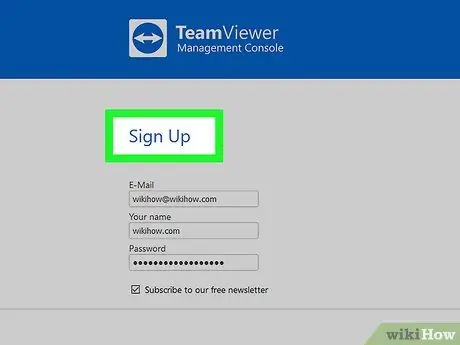

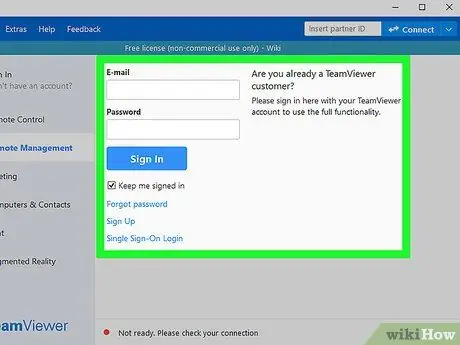

ขั้นตอนที่ 2 สร้างบัญชี TeamViewer

จะต้องดำเนินการนี้เพื่อให้คุณสามารถเปิดใช้งานคุณลักษณะต่างๆ บนคอมพิวเตอร์เป้าหมายได้:

- เรียกใช้เว็บเบราว์เซอร์บนคอมพิวเตอร์ของคุณและไปที่

- คลิก เข้าสู่ระบบ.

- เลื่อนหน้าจอลง แล้วคลิก ลงชื่อ ที่มุมล่างซ้าย

-

พิมพ์ที่อยู่อีเมลที่คุณต้องการ (อีเมล) ชื่อ และรหัสผ่านที่ด้านซ้ายของหน้า

ในการดำเนินการตามขั้นตอนนี้ เราขอแนะนำให้คุณใช้ที่อยู่อีเมลใหม่ที่ไม่เกี่ยวข้องกับคุณเลย

- ทำเครื่องหมายที่ช่อง " ฉันไม่ใช่หุ่นยนต์"

- คลิก ลงชื่อ.

- ยืนยันที่อยู่อีเมลของคุณ. โดยใช้วิธี: เปิดอีเมล คลิกอีเมลที่ส่งโดย TeamViewer จากนั้นคลิกลิงก์ยาวที่อยู่ตรงกลางเนื้อหาอีเมล

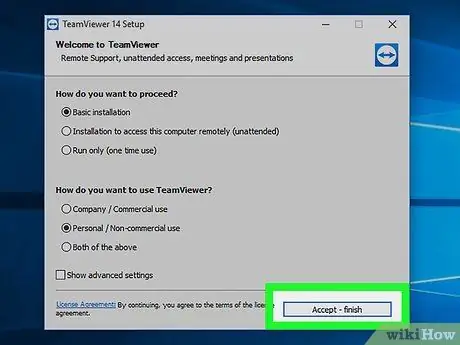

ขั้นตอนที่ 3 ติดตั้ง TeamViewer บนคอมพิวเตอร์ทั้งสองเครื่อง

เรียกใช้เว็บเบราว์เซอร์บนคอมพิวเตอร์แต่ละเครื่อง จากนั้นไปที่ https://www.teamviewer.us/downloads/ ต่อไป คลิก ดาวน์โหลดเดี๋ยวนี้ ให้ดับเบิลคลิกที่ไฟล์ที่ดาวน์โหลดใหม่ แล้วดำเนินการดังต่อไปนี้:

- Windows - ติ๊กช่อง "Installation to access this computer remotely" และ "Personal / Non-commercial use" ยกเลิกการเลือกช่อง "แสดงการตั้งค่าขั้นสูง" หากจำเป็น ต่อไป คลิก ยอมรับ - เสร็จสิ้น และคลิก ใช่ เมื่อได้รับการร้องขอ

- Mac - ดับเบิลคลิกไอคอนสี่เหลี่ยมจัตุรัสกลางหน้าต่าง TeamViewer แล้วทำตามขั้นตอนในหน้าจอ หากคุณไม่ทราบรหัสผ่าน คุณจะต้องรีเซ็ตรหัสผ่านของ Mac ก่อน เนื่องจากคุณจะได้รับแจ้งให้ป้อนรหัสผ่านระหว่างขั้นตอนการติดตั้ง

ขั้นตอนที่ 4 เรียกใช้ TeamViewer บนคอมพิวเตอร์ของคุณ

ทำได้โดยดับเบิลคลิกที่ไอคอนแอป TeamViewer สีฟ้าและสีขาว

ขั้นตอนที่ 5. ตั้งค่า TeamViewer

ทำอย่างไร:

- ปิดหน้าต่าง " Unattended setup " เมื่อได้รับแจ้งโดยคลิก ยกเลิก.

- ถ้าเป็นไปได้ ให้คลิกปุ่ม ลองเลย ที่ด้านบนของหน้าต่าง

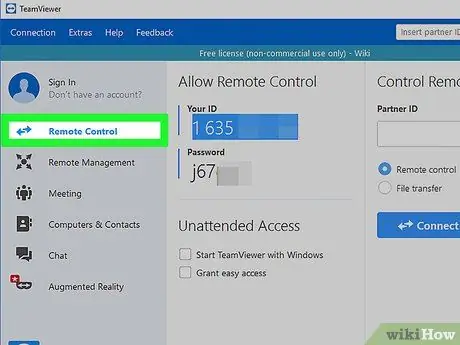

ขั้นตอนที่ 6 ทำเครื่องหมายที่ช่อง "รีโมทคอนโทรล" ที่ด้านขวาของหน้าต่าง

การทำเช่นนี้จะทำให้คุณใช้คอมพิวเตอร์เพื่อเข้าถึงคอมพิวเตอร์เป้าหมายได้ในภายหลัง

ขั้นตอนที่ 7 เรียกใช้ TeamViewer บนคอมพิวเตอร์เป้าหมาย

ทำได้โดยดับเบิลคลิกที่ไอคอน TeamViewer

ขั้นตอนที่ 8 ตั้งค่า TeamViewer บนคอมพิวเตอร์เป้าหมายเพื่อให้สามารถเข้าถึงได้

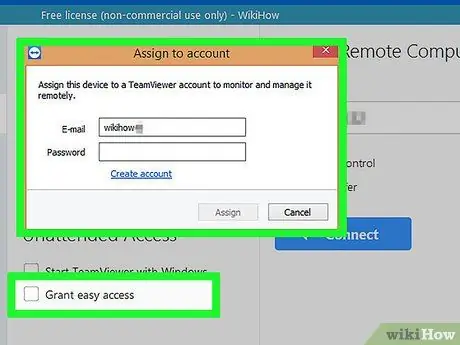

ภายใต้หัวข้อ " การเข้าถึงโดยไม่ได้ตั้งใจ " ให้ทำดังต่อไปนี้:

- ทำเครื่องหมายที่ช่อง "เริ่ม TeamViewer"

- ทำเครื่องหมายที่ช่อง "กำหนดให้กับอุปกรณ์"

- พิมพ์อีเมลกับรหัสผ่านตอนที่ขึ้น แล้วคลิก กำหนด.

- ทำเครื่องหมายที่ช่อง "ให้สิทธิ์เข้าถึงง่าย"

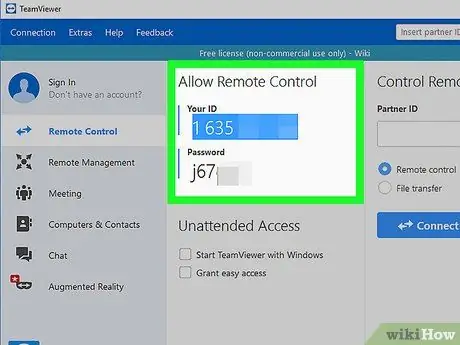

ขั้นตอนที่ 9 ตรวจสอบ ID และรหัสผ่านของคอมพิวเตอร์เป้าหมาย

ทางด้านซ้ายของหน้าต่าง TeamViewer ของคอมพิวเตอร์ จะมีรายการตัวเลขและอักขระ "ID" หรือ "รหัสผ่าน" ที่สับสน คุณต้องทราบข้อมูลการเข้าสู่ระบบทั้งสองนี้เพื่อเข้าถึงคอมพิวเตอร์เป้าหมาย

ขั้นตอนที่ 10. เข้าถึงคอมพิวเตอร์เป้าหมายจากคอมพิวเตอร์ของคุณ

พิมพ์ ID ของคอมพิวเตอร์เป้าหมายลงในช่อง "Partner ID" คลิก เชื่อมต่อ, พิมพ์รหัสผ่านตอนที่ขึ้น แล้วคลิก เข้าสู่ระบบ. คุณจะสามารถเข้าถึงคอมพิวเตอร์เป้าหมายจากระยะไกลได้ตลอดเวลา

- คุณยังสามารถควบคุมคอมพิวเตอร์เครื่องอื่นๆ ที่จะอนุญาตให้คุณย้ายไฟล์และโฟลเดอร์ ปิดเครื่องคอมพิวเตอร์ และอื่นๆ

- เนื่องจากคอมพิวเตอร์เป้าหมายถูกตั้งค่าให้อนุญาตให้คุณเข้าสู่ระบบได้ตลอดเวลา คุณไม่จำเป็นต้องเข้าถึงคอมพิวเตอร์นั้นอีกเมื่อคุณติดตั้งและตั้งค่า TeamViewer แล้ว