- ผู้เขียน Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:42.

- แก้ไขล่าสุด 2025-01-23 12:48.

อินเทอร์เน็ตถูกสร้างขึ้นเพื่อความสะดวกไม่ใช่การรักษาความปลอดภัย หากคุณท่องอินเทอร์เน็ตมากเท่ากับคนทั่วไป มีโอกาสที่หลายคนสามารถติดตามพฤติกรรมการท่องเว็บของคุณผ่านสปายแวร์ สคริปต์ และแม้แต่กล้องได้! ด้วยข้อมูลนี้ ทุกคนในโลกสามารถค้นหาว่าคุณเป็นใคร คุณอาศัยอยู่ที่ไหน และข้อมูลส่วนตัวที่สำคัญอื่นๆ

มีสองวิธีในการติดตามบุคคลอื่นบนอินเทอร์เน็ต:

- โดยการวางมัลแวร์ลงคอมพิวเตอร์โดยตรง

- โดยรับฟังสิ่งที่แลกเปลี่ยนโดยใช้เซิร์ฟเวอร์ระยะไกลจากส่วนใดส่วนหนึ่งของเครือข่าย

ขั้นตอน

วิธีที่ 1 จาก 2: การหลีกเลี่ยงมัลแวร์

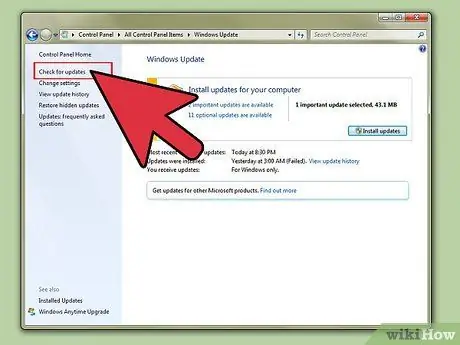

ขั้นตอนที่ 1. อัปเดตระบบปฏิบัติการ (ระบบปฏิบัติการ / OS)

วิธีที่ง่ายที่สุดสำหรับผู้อื่นในการติดตามและบันทึกทุกอย่างเกี่ยวกับตัวคุณคือการติดตั้งสปายแวร์/ไวรัส หรือเจาะระบบอัตโนมัติลงในคอมพิวเตอร์ของคุณ ด้วยการอัปเดตระบบปฏิบัติการของคอมพิวเตอร์เป็นประจำ ผู้ให้บริการระบบปฏิบัติการจึงสามารถอัปเดตระบบรักษาความปลอดภัยในพื้นที่สำคัญๆ อยู่เสมอ เพื่อป้องกันการเจาะช่องโหว่ด้านความปลอดภัยแบบอัตโนมัติ และเปลี่ยนสปายแวร์ให้เป็นโค้ดที่ไร้ประโยชน์

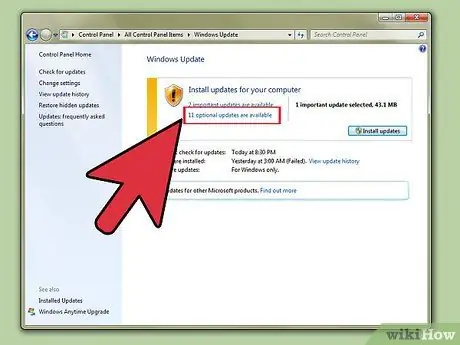

ขั้นตอนที่ 2 ทำให้โปรแกรมเป็นเวอร์ชันล่าสุด

มีการอัปเดตโปรแกรมเพื่อปรับปรุงความสะดวกของผู้ใช้และเพิ่มคุณสมบัติต่างๆ อย่างไรก็ตาม มีการอัปเดตเพื่อแก้ไขข้อบกพร่องในโปรแกรมด้วย เหามีหลายประเภท บางส่วนแสดงเฉพาะสิ่งประดิษฐ์ที่เป็นภาพ บางส่วนจะป้องกันไม่ให้คุณทำบางสิ่งที่โฆษณา และบางส่วนสามารถใช้โดยแฮ็กเกอร์ระยะไกลและอัตโนมัติเพื่อเข้าควบคุมคอมพิวเตอร์ของคุณ หากไม่มีเห็บ การโจมตีระยะไกลก็ไม่สามารถทำได้

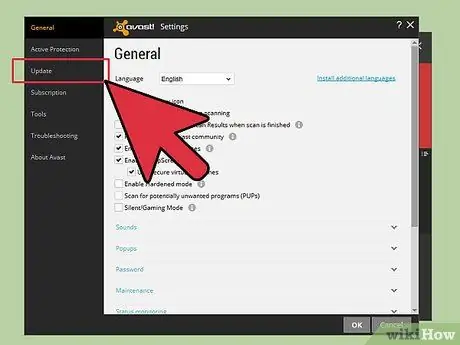

ขั้นตอนที่ 3 อัปเดตโปรแกรมป้องกันไวรัสอย่างสม่ำเสมอและเปิดใช้งานใน MS Windows

หากฐานข้อมูลลายเซ็นป้องกันไวรัสไม่ได้รับการอัพเดต ไวรัสบางตัวยังสามารถเจาะทะลุได้ หากโปรแกรมป้องกันไวรัสไม่ทำงานในพื้นหลังและไม่ตรวจสอบระบบเป็นประจำ ให้ถอนการติดตั้งโปรแกรมป้องกันไวรัสของคุณ โปรดทราบว่าโปรแกรมป้องกันไวรัสมักจะค้นหาไวรัส สปายแวร์ รูทคิต และเวิร์ม โปรแกรมป้องกันสปายแวร์ที่เฉพาะเจาะจงมักไม่ค่อยมีประสิทธิภาพ

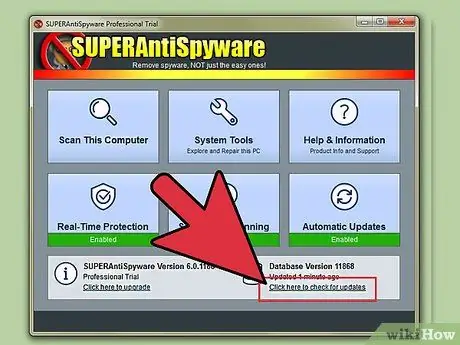

ขั้นตอนที่ 4 ใช้โปรแกรมป้องกันไวรัสเฉพาะตัวเดียวที่เปิดอยู่

โปรแกรมป้องกันไวรัสที่ดีควรตรวจสอบคอมพิวเตอร์อย่างใกล้ชิด ในกรณีที่ดีที่สุด โปรแกรมหนึ่งจะเข้าใจผิดว่าโปรแกรมป้องกันไวรัสอีกโปรแกรมหนึ่งเป็นไวรัส ในกรณีที่เลวร้ายที่สุด แต่ละโปรแกรมป้องกันมัลแวร์จะบล็อกการทำงานของกันและกัน หากคุณต้องการใช้โปรแกรมป้องกันไวรัสมากกว่าหนึ่งรายการ ให้อัปเดตฐานข้อมูล ยกเลิกการเชื่อมต่อคอมพิวเตอร์จากอินเทอร์เน็ต ปิดใช้งานโปรแกรมป้องกันไวรัสหลักโดยสมบูรณ์ และเรียกใช้โปรแกรมป้องกันไวรัสตัวที่สองในโหมด "ตามสั่ง" เท่านั้น จากนั้น บางทีคุณอาจได้รับผลบวกที่ผิดพลาดเกี่ยวกับโปรแกรมป้องกันไวรัสหลัก ไม่ต้องกังวลนี่เป็นเรื่องปกติ เปิดโปรแกรมป้องกันไวรัสหลักและคุณสามารถใช้คอมพิวเตอร์ได้ตามปกติ Malwarebytes เป็นโปรแกรมป้องกันเพิ่มเติมที่ยอดเยี่ยมเพื่อเสริมการป้องกันไวรัสของคุณ

ขั้นตอนที่ 5. พยายามอย่าดาวน์โหลดอย่างอื่นนอกจากเว็บไซต์ทางการ (ระบบปฏิบัติการทั้งหมด) หรือที่เก็บที่เชื่อถือได้ (Linux/BSD/MacOS)

ตัวอย่างเช่น หากคุณต้องการดาวน์โหลด VLC Media Player ให้ดาวน์โหลดจากเว็บไซต์ทางการ (ค้นหาใน Google ก่อนหรือไปที่ www.videolan.org/vlc/) ห้ามใช้ลิงก์จากเว็บไซต์ที่ไม่เป็นทางการ แม้ว่าโปรแกรมป้องกันไวรัสจะไม่แสดงอันตรายก็ตาม

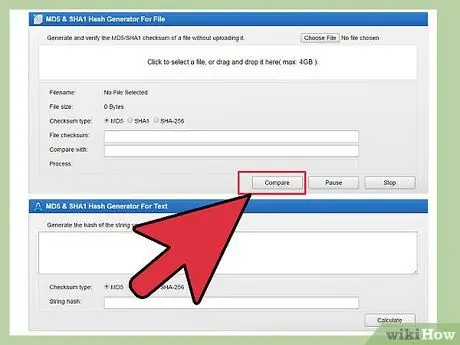

ขั้นตอนที่ 6 ตรวจสอบลายเซ็นไบนารี ถ้าเป็นไปได้

คุณสามารถเยี่ยมชมไซต์นี้เพื่ออ่านตัวอย่างและบทความวิกิ โปรดทราบว่า md5 ไม่สามารถทำได้อีกต่อไป ดังนั้นเราขอแนะนำให้ใช้ sha256 โดยพื้นฐานแล้ว เป้าหมายของคุณคือการสร้างลายเซ็นจากไฟล์ (เช่น โปรแกรมติดตั้ง/โปรแกรมติดตั้ง) ลายเซ็นเหล่านี้มอบให้บนเว็บไซต์ทางการหรือฐานข้อมูลที่เชื่อถือได้ เมื่อดาวน์โหลดไฟล์ คุณสามารถสร้างลายเซ็นนี้เองจากไฟล์ด้วยโปรแกรมพิเศษ จากนั้นคุณสามารถเปรียบเทียบกับลายเซ็นจากเว็บไซต์ได้ หากเหมือนกันทุกประการ แสดงว่าคุณมีตัวติดตั้งที่ดี มิฉะนั้น อาจเป็นไปได้ว่าคุณดาวน์โหลดโปรแกรมติดตั้งปลอมที่มีไวรัส หรือการดาวน์โหลดล้มเหลว (ไม่ว่าจะเกิดขึ้นอย่างไร คุณจะต้องดาวน์โหลดไฟล์อีกครั้งเพื่อให้แน่ใจ) สำหรับลีนุกซ์รุ่นส่วนใหญ่ กระบวนการนี้จะเสร็จสิ้นโดยอัตโนมัติ และใน *BSD จะใช้ตัวจัดการแพ็คเกจใดๆ โดยไม่ต้องมีการดำเนินการพิเศษใดๆ บน Windows คุณต้องตรวจสอบด้วยตนเอง

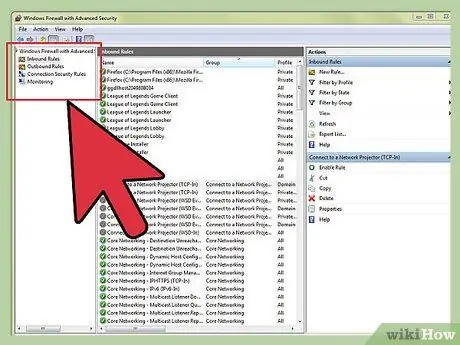

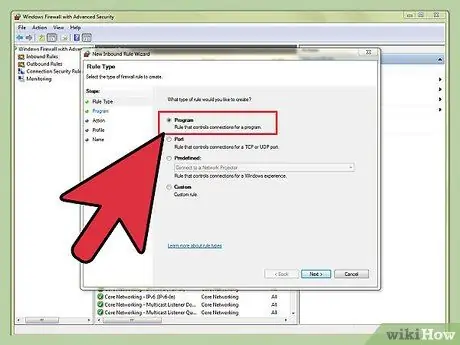

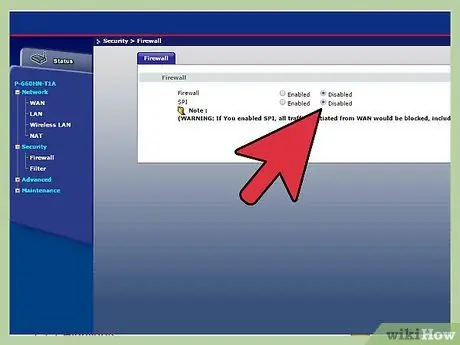

ขั้นตอนที่ 7 ใช้ไฟร์วอลล์

สำหรับ Linux/*BSD มีไฟร์วอลล์ที่ดีสองตัวที่ผสานรวมเข้าด้วยกัน (netfilter/iptables และ pf ตามลำดับ) สำหรับ MS Windows คุณควรมองหาไฟร์วอลล์ที่ดี คุณต้องเข้าใจว่าไฟร์วอลล์นั้นคล้ายกับตัวเปลี่ยนการจราจรที่อยู่ตรงกลางของสถานีขนาดใหญ่ที่มีรถไฟจำนวนมาก (ข้อมูลเครือข่าย) แพลตฟอร์ม (พอร์ต) และราง (สตรีม) รถบั๊กกี้ไม่สามารถโหลดตัวเองได้และต้องการความช่วยเหลือจากผู้อื่น (บริการหรือ daemon เช่น โปรแกรมที่ทำงานอยู่เบื้องหลังซึ่งคอยรับฟังพอร์ตบางพอร์ต) หากปราศจากความช่วยเหลือจากใครสักคน บริการจะไม่ทำอะไรเลย แม้ว่ารถไฟจะไปถึงชานชาลาแล้วก็ตาม โปรดจำไว้ว่า ไฟร์วอลล์ไม่ใช่กำแพงหรือเกตเวย์ แต่เป็นสวิตช์แมน (ไฟร์วอลล์สามารถทำอะไรได้มากกว่าแค่อนุญาตหรือปิดกั้นการไหลของข้อมูล) อย่างไรก็ตาม อย่าลืมว่าคุณไม่สามารถควบคุมการเชื่อมต่อขาออกได้ (เว้นแต่คุณจะบล็อกทุกอย่างหรือถอดปลั๊กคอมพิวเตอร์ของคุณ) แต่คุณยังสามารถบันทึกข้อมูลขาออกได้ สปายแวร์ส่วนใหญ่พบวิธีเลี่ยงไฟร์วอลล์ แต่ไม่สามารถซ่อนกิจกรรมได้ และคุณสามารถค้นหาสปายแวร์ที่ส่งข้อมูลไปยังเซิร์ฟเวอร์ระยะไกลบนพอร์ต 933 ได้ง่ายขึ้น แม้ว่าคุณจะไม่ได้ใช้โปรแกรม IMAP ที่ค้นหาก็ตาม ซ่อนอยู่ในอินเทอร์เน็ต Explorer ประมวลผลและส่งข้อมูลบนพอร์ต 443 ซึ่งใช้งานทุกวัน หากคุณสามารถเข้าถึงไฟร์วอลล์มาตรฐานได้ (netfilter/iptables และ PF) เพียงบันทึกข้อมูลขาออกและบล็อกข้อมูลขาเข้าทั้งหมด ยกเว้นการเชื่อมต่อที่มีอยู่และการเชื่อมต่อที่เกี่ยวข้อง อย่าลืมอนุญาตทุกอย่างในอุปกรณ์ลูปแบ็ค (หล่อ) ปลอดภัยและจำเป็น

ขั้นตอนที่ 8 ใช้เฉพาะเพื่อสังเกตว่าไฟร์วอลล์ของคุณไม่มีสถานะ

คุณไม่สามารถบล็อกข้อมูลที่เข้ามาอย่างชาญฉลาด หลีกเลี่ยงการกรองต่อแอป เนื่องจากมีความยุ่งยาก ไร้ประโยชน์ และให้ความปลอดภัยที่ผิดพลาด สปายแวร์ส่วนใหญ่ในปัจจุบันแนบรหัสที่เป็นอันตรายกับแอปพลิเคชันที่เชื่อถือได้ซึ่งคาดว่าจะใช้ในการเข้าถึงอินเทอร์เน็ต (โดยปกติคือ Internet Explorer) และเปิดใช้งานด้วยแอปพลิเคชันนั้น เมื่อ Internet Explorer พยายามเชื่อมต่ออินเทอร์เน็ต ไฟร์วอลล์จะขอคำยืนยันจากคุณ หากคุณตอบว่า “ใช่” (ใช่) สปายแวร์จะสามารถส่งอะไรก็ได้ผ่านพอร์ต 80 และ 443 พร้อมกับข้อมูลจริงของคุณ

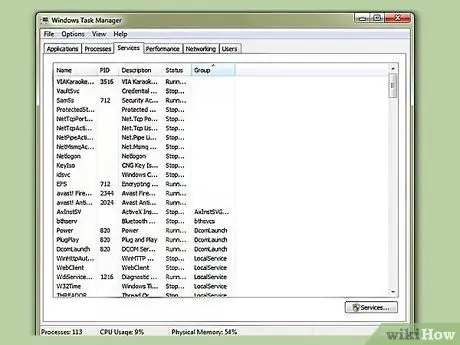

ขั้นตอนที่ 9 ตรวจสอบว่าบริการใด (หรือที่เรียกว่า daemons) กำลังทำงานอยู่

ดังที่ได้กล่าวไว้ก่อนหน้านี้ หากไม่มีใครอยู่บนชานชาลากำลังโหลดรถไฟ อะไรก็เกิดขึ้นได้ คุณไม่ใช่เซิร์ฟเวอร์ คุณไม่จำเป็นต้องใช้บริการเพื่อเดินและได้ยินเสียงข้างนอก! (ระวัง บริการ Windows/Linux/MacOS/BSD ส่วนใหญ่เป็นสิ่งที่จำเป็นและอย่าฟังจากภายนอก!) หากเป็นไปได้ ให้ปิดบริการที่ไม่มีประโยชน์หรือบล็อกกระแสข้อมูลทั้งหมดบนพอร์ตที่เชื่อมต่อกับไฟร์วอลล์ (เช่น คุณสามารถบล็อกการเข้าสู่ระบบและออกจากระบบได้ บนพอร์ตนี้หากคุณไม่ได้ใช้ Windows Shares โปรดทราบว่าข้อบกพร่องในบริการเป็นเกตเวย์ที่เปิดกว้างเพื่อเข้าควบคุมคอมพิวเตอร์ของคุณจากระยะไกล หากไม่มีบริการหรือถูกไฟร์วอลล์บล็อกไว้ คอมพิวเตอร์ของคุณสามารถ ไม่ถูกแฮ็กจากระยะไกล คุณยังสามารถลองใช้โปรแกรมสแกนพอร์ต เช่น nmap เพื่อกำหนดว่าพอร์ตใดที่จะบล็อกหรือบริการใดที่จะปิดการใช้งาน (ผลลัพธ์เดียวกัน)

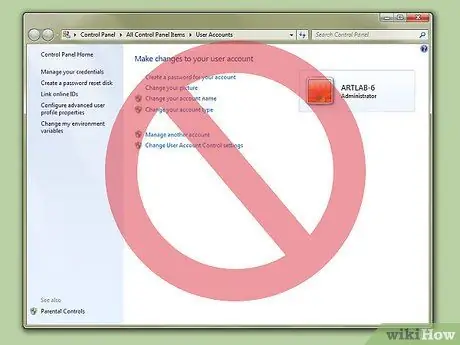

ขั้นตอนที่ 10 พยายามอย่าใช้บัญชีผู้ดูแลระบบ

ถึงแม้ว่าจะดีกว่าใน Windows Vista และ Seven แต่ถ้าคุณใช้บัญชีผู้ดูแลระบบ ซอฟต์แวร์ทั้งหมดจะสามารถขอสิทธิ์ของผู้ดูแลระบบได้ ซึ่งรวมถึงมัลแวร์ด้วยหากเปิดขึ้นอย่างไม่ระมัดระวัง หากคุณไม่ใช่ผู้ดูแลระบบ สปายแวร์จะต้องพยายามให้มากขึ้นเพื่อเข้าถึงคอมพิวเตอร์ของคุณ อย่างน้อยที่สุด หากคุณเป็นผู้ใช้มาตรฐาน สปายแวร์สามารถส่งข้อมูลของคุณได้ แต่ไม่ใช่กับผู้ใช้รายอื่น สปายแวร์จะไม่สามารถใช้ส่วนที่เป็นประโยชน์ของระบบในการส่งข้อมูล ทำให้ง่ายต่อการลบออกจากคอมพิวเตอร์ของคุณ

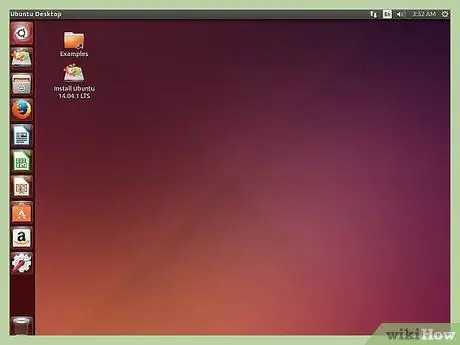

ขั้นตอนที่ 11 เปลี่ยนไปใช้ Linux หากคุณไม่ต้องการคอมพิวเตอร์เพื่อเล่นเกมหรือใช้ซอฟต์แวร์พิเศษ

ในปัจจุบัน เป็นที่ทราบกันว่าโปรแกรมมัลแวร์บางโปรแกรมโจมตี Linux และโปรแกรมทั้งหมดถูกปิดใช้งานไปนานแล้วด้วยการอัปเดตความปลอดภัย ไบนารีถูกดึงมาจากที่เก็บที่ตรวจสอบแล้ว ลงนาม และของแท้ คุณไม่จำเป็นต้องมีโปรแกรมป้องกันไวรัส และคุณสามารถรับโปรแกรมโอเพ่นซอร์สและโปรแกรมคุณภาพฟรีมากมายเพื่อตอบสนองความต้องการทั่วไปของคุณ (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (ใช้ในตัวแปลงเสียง/วิดีโอเกือบทั้งหมด) สำหรับ Windows), Ghostscript (ใช้ในตัวแปลง PDF ทุกตัวที่มีอยู่), XChat และโปรแกรมอื่น ๆ อีกมากมายที่พัฒนาบน Linux แล้วนำเข้ามาสู่ Windows เพราะมันดีมาก)

วิธีที่ 2 จาก 2: ป้องกันไม่ให้ผู้อื่นสอดแนมในการเชื่อมต่อของคุณ

ขั้นตอนที่ 1 ตรวจสอบให้แน่ใจว่าเครือข่ายไม่สามารถเข้าถึงได้โดยที่คุณไม่ทราบหรือถูกปิดใช้งาน

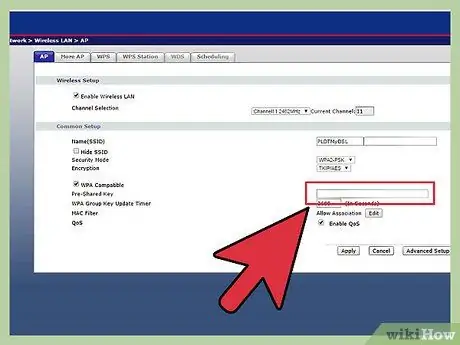

ขั้นตอนที่ 2 ตรวจสอบให้แน่ใจว่าเครือข่ายไร้สายของคุณเข้ารหัสด้วย WPA-TKIP ขั้นต่ำหรือ WPA(2)-CCMP สูงสุดหรือ WPA2-AES

ปัจจุบันการใช้การเข้ารหัส WEP หรือไม่มีการเข้ารหัสเลยก็ยังเป็นอันตรายและไม่ควรทำ

ขั้นตอนที่ 3 พยายามอย่าท่องผ่านพร็อกซี่

หากคุณถูกบังคับให้ใช้พรอกซี จำไว้ว่าคุณต้องเชื่อใจคนแปลกหน้าที่จัดการพรอกซีที่ใช้ บุคคลนี้สามารถบันทึกและจัดเก็บทุกสิ่งที่คุณส่ง/รับผ่านพร็อกซี มันสามารถยกเลิกการเข้ารหัสโปรโตคอลที่คุณใช้ (เช่น HTTPS, SMTPS, IMAPS เป็นต้น) เมื่อคุณไม่ระวัง ถ้าใช่ บุคคลนี้จะได้รับหมายเลขบัตรเครดิตของคุณ เป็นต้น การใช้ HTTPS ทุกครั้งที่ทำได้จะปลอดภัยกว่าการใช้พร็อกซีที่น่าสงสัย

ขั้นตอนที่ 4 ใช้การเข้ารหัสทุกครั้งที่ทำได้

นี่เป็นวิธีเดียวที่จะทำให้แน่ใจว่าไม่มีใครอื่นนอกจากคุณและเซิร์ฟเวอร์ระยะไกลสามารถเข้าใจข้อมูลที่ส่งและรับได้ ใช้ SSL/TLS ทุกครั้งที่ทำได้ หลีกเลี่ยง FTP, HTTP, POP, IMAP และ SMTP ตามปกติ (ใช้ SFTP, FTPS, HTTPS, POPS, IMAPS และ POPS) หากเบราว์เซอร์ของคุณแจ้งว่าใบรับรองไม่ถูกต้อง ให้ออกจากเว็บไซต์ทันที

ขั้นตอนที่ 5. พยายามอย่าใช้บริการซ่อน IP

บริการนี้เป็นพร็อกซี่จริง ข้อมูลทั้งหมดของคุณจะผ่านพร็อกซีนี้เพื่อให้สามารถบันทึกและจัดเก็บทุกอย่างได้ บริการนี้ยังสามารถให้หน้าเว็บปลอมเพื่อรับข้อมูลที่ละเอียดอ่อนของคุณ และแม้กระทั่งใช้งานโดยตรงบนเว็บไซต์จริง ดังนั้นคุณจึงไม่ทราบว่าคุณได้ให้ข้อมูลที่ละเอียดอ่อนแก่คนแปลกหน้า

เคล็ดลับ

- อย่าเปิดอีเมลจากคนแปลกหน้า

- อย่าเปิดไฟล์แนบในอีเมล เว้นแต่จะมาจากบุคคลที่เชื่อถือได้และมีการอธิบายเนื้อหาไว้

- เหาเว็บเป็นวิธีที่ยอดเยี่ยมในการติดตามว่าควรเยี่ยมชมเว็บไซต์ใดบ้าง ส่วนขยายจำนวนมากสามารถกำจัดได้ เช่น Ghostery สำหรับ Chrome และ Firefox

- หากคุณกำลังเล่นเกมออนไลน์ที่ต้องเปิดพอร์ต คุณไม่จำเป็นต้องปิดในภายหลัง จำไว้ว่าหากไม่มีบริการ ภัยคุกคามก็ไม่มี เมื่อออกจากเกมจะไม่มีใครฟังพอร์ตที่เปิดอยู่ราวกับว่ามันถูกปิด

- เว็บไซต์เดียวไม่สามารถติดตาม IP ของคุณบนไซต์อื่นได้

- หากคุณกำลังใช้ไคลเอ็นต์ของไซต์ ให้ตั้งค่าเพื่อให้อีเมลแสดงเป็นข้อความธรรมดา (ไม่ใช่ในรูปแบบ HTML) หากคุณอ่านอีเมลไม่ได้ แสดงว่าทั้งหน้าเป็นภาพ HTML ซึ่งน่าจะเป็นโฆษณาหรือสแปม

- อย่าวางคอมพิวเตอร์ไว้ใน DMZ เฉพาะคนในเครือข่ายของคุณเท่านั้นที่สามารถใช้ประโยชน์จากช่องโหว่ได้ หากคุณอยู่ใน DMZ เครือข่ายของคุณคืออินเทอร์เน็ตโดยตรง

- อย่าใช้ตัวตรวจจับสปายแวร์หลายตัวพร้อมกัน

- IP ของคุณไม่มีประโยชน์สำหรับแฮกเกอร์

- เจ้าของเว็บไซต์ไม่สามารถติดตามคุณอย่างถูกต้องโดยใช้ที่อยู่ IP ของคุณ ในกรณีส่วนใหญ่ ISP จะกำหนดที่อยู่ IP แบบไดนามิก ที่อยู่ IP จะเปลี่ยนเป็นครั้งคราวและ ISP เป็นคนเดียวที่รู้ว่าคุณเป็นใคร ในทางเทคนิคแล้ว ISP จะไม่สามารถบันทึกและระบุทุกคนได้

- ตามที่ระบุในชื่อ ที่อยู่ IP คือที่อยู่ เพียงเพราะรู้ที่อยู่ ไม่ได้แปลว่าบ้านจะง่าย! สิ่งเดียวกันกับที่อยู่ IP

- พอร์ตเปิด (ภายในไฟร์วอลล์) ที่ไม่มีบริการบั๊กที่ฟังอยู่หลังพอร์ตนี้ไม่มีประโยชน์สำหรับแฮกเกอร์